Mit der Einführung der Datenverarbeitung und Datenspeicherung an virtuellen Orten außerhalb der privaten elektronischen Apparatur sind Probleme und Herausforderungen entstanden, den früheren Zeiten unbekannt, in denen es überwiegend Schriftverkehr und mündliche und symbolische Formen des Informationsaustauschs und des Transports von privaten oder auch geheimen Meldungen gab. Oder besser gesagt: wo es für Veröffentlichung, Mitteilung und Geheimhaltung, entsprechend den jeweiligen Medien, in denen dies geschah, andere Möglichkeiten der Verbreitung und des Verschließens und Verschlüsselns gegeben waren.

Da blieben die Namen, Worte oder Worte ersetzenden Bildungen, also die Zeichen und Bezeichnungen dem, was sie bezeichneten, enger und bleibender verbunden, als das heute der Fall ist. Irgendwie – wenn wir uns nicht täuschen – gab es bei allem ein empraktisches Moment, eine Reminiszenz an die Herkunft der bezeichnenden Zeichen zu dem, wofür sie ersatzweise einsprangen.

Eine Auszeichnung des Höchsten Wesens war darin zu finden, dass sämtliche Namen und Bezeichnungen für diese Instanz ins Leere zielten oder dem zu Bezeichnenden gegenüber völlig abstrakt blieben. Aber genau dieser hohe Grad von Abstraktion durchsetzt unsere gesamte elektronische Realität, beginnend mit den Programmierschriften und endend mit den Passwörtern, die von den Nutzern erfunden, entwickelt, eingegeben und dann als unentbehrliche Zugangsdaten zu Konten, intimen Dateien, Geschäftsverhandlungen und dergleichen wiederum den Nutzern zugutekommen.

Sie bieten Schutz vor fremden Übergriffen aus dem Netz, vor feindlicher Übernahme von Konten und Dateien einerseits und geben Zutritt zum elektronischen Privatgelände, das eine Spielwiese sein kann oder eine Schatzkammer, bzw. Rumpelkammer, die uneingesehen bleiben soll von Unbefugten.

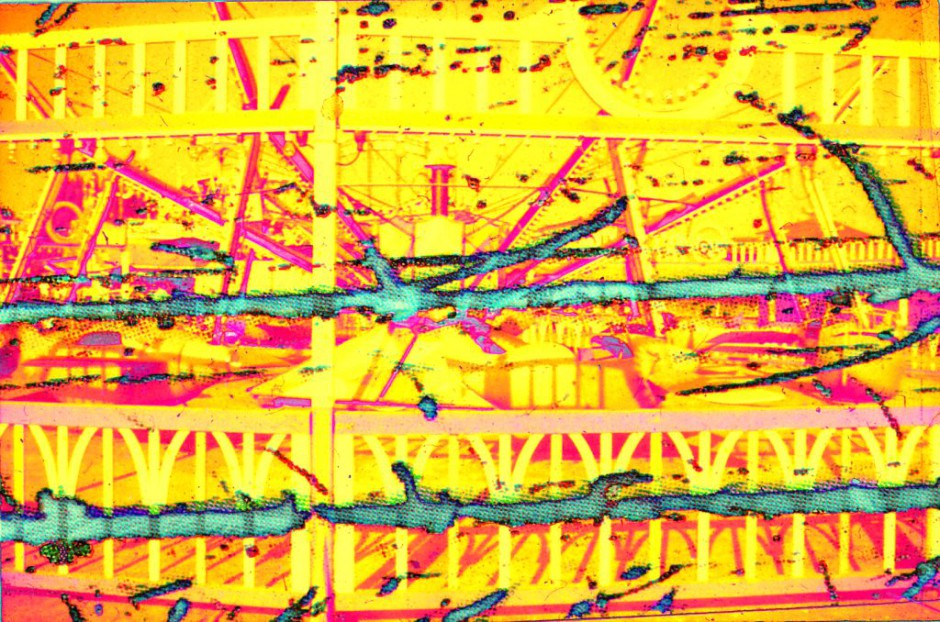

Hinter oder unter den Befehlen, die in einen Rechner eingegeben werden, verbergen sich lange Zahlen/Buchstabenketten. Eine simple Eingabe wird in restlos willkürlich erscheinende und ebenso unverständliche Zeichenfolgen aufgelöst und umkombiniert. Nur so, in einer uns hyperkomplex sich darstellende, praktisch unleserlichen Erscheinungsform kann der Befehlvom Programm „verstanden“ und befolgt werden.

Die Einführung von IBAN und BIC zeigt, dass diese schwer übernehmbar werdenden Verlängerungen gemischter, eben aus Ziffern und anderen symbolischen Zeichen bestehender Reihen und Zifferschlangen Eingang auch in den Alltag finden. Vielleicht halten sie sich da nur so lange, bis sie irgendwann in einer neuen Les- und Anwendungsart, durch eine verdichtende Technologie zusammengefasst, verkürzt, für den häuslichen Gebrauch vereinfacht werden.

Diese Entwicklungen laufen, wie uns allen spürbar ist, ungeheuer rasant ab.

Es sind vor allem diese programmatischen Verschlüsselungen, Verdichtungen, fließenden Algorithmen, die wir passieren wie einen ungeheuren, ja uferlosen Strom, an den wir lästige Teile unserer Merkwelt und unseres Gedächtnisses abgeben.

Ein Strom des Speicherns und des Vergessens zugleich, ähnlich wie der Unterweltsstrom in der griechischen Mythologie (Lethe).

Eine gewisse Freiheit im Umgang mit diesen teils prothetischen, teils schon stark verselbständigten Apparaturen gewährleisten uns Nutzernamen, PIN, all die Kürzel, mit denen wir uns in sonst unzugängliche Systeme einstellen, ‚einloggen‘ können.

Sie ersetzen Personalausweis, Kennkarte, Passfoto und dergleichen identifizierende Akzessoires. Ohne Code und ohne Passwort kommt im Internet niemand mehr durch. Ohne Passwort ist keine Passage mehr möglich. Die Chiffrierung hat seit dem schibboleth, dem hebräischen Losungswort, von dem im Buch der Chronik erzählt wird, vielleicht nicht unbedingt Fortschritte gemacht, aber dafür Zugang genommen in sämtliche Bereiche unseres elektronisch generierten Alltags – und das ohne spezielles Passwort.